Pour sa 4ᵉ édition, le Grand Bazar revient avec un format XXL et affirme plus que jamais son ADN : création, culture & fêtes, au cœur de Marseille.Cette année, le festival co-produit par La Plateforme et Twerkistan propose trois jours et deux nuits où se mélangent...

Evénements

Nous organisons régulièrement de événements liés à l’informatique et la tech , des interventions de spécialistes, des conférences, des hackathons.

Retrouvez tous les événements relatifs à La Plateforme.

Les Rencontres de La Plateforme – Table Ronde « Développement Web & Logiciel : Déconstuire le mythe de la simplicité »

Avr 22, 2025 | Développement logiciel, Développement web, Evénements

Contrairement aux idées reçues encore largement répandues, le développement web ne se résume ni à WordPress ni à l’apprentissage de nouveaux langages. C’est une discipline riche, en perpétuelle évolution. Le 28/04/25 à La Plateforme Hozier

Les Rencontres de La Plateforme – Table Ronde « IA en action »

Avr 22, 2025 | Evénements, IA & Data

L’intelligence artificielle n’est plus une promesse, mais une réalité qui redéfinit les modèles économiques, optimise les processus et libère de nouvelles opportunités. Le 13/05/25 à La Plateforme Hozier

Retour sur la table ronde : Industries immersives – 17 avril 2025

Avr 18, 2025 | Evénements, Futur de l'image, Jeu vidéo & systèmes immersifs

Présent et futur immersifs : ce que l’industrie lourde, le jeu vidéo, la 3D et le cinéma nous disent déjà du monde dans lequel travailler demain

Les Rencontres de La Plateforme – Table Ronde « Industries Immersives »

Avr 1, 2025 | Evénements, Jeu vidéo & systèmes immersifs

Table Ronde : Industries Immersives, quels enjeux, quels usages et quels métiers pour demain ?

Le 17/04/25 à La Plateforme Hozier avec SIEMENS, 3DVerse & Hallucinations Studios

Retour d’expérience sur le CTF OSINT : Objectif ‘Eagle’

Nov 30, 2024 | Cybersécurité, Evénements

Une enquête numérique au cœur du challenge "Objectif EAGLE" Entre investigation numérique et enjeux de cybersécurité : immersion dans une aventure captivante. Un scénario conçu pour les détectives numériques Imaginez-vous traquant un groupe de cybercriminels, les...

Rétrospective du Forum Méditerranéen de l’Intelligence Artificielle 2024

Nov 18, 2024 | Actualités, Evénements, IA & Data

Forum Méditerranéen de l’Intelligence Artificielle : l’IA au service des grands défis de la Méditerranée

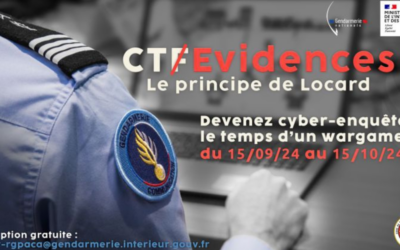

Retour d’expérience sur le CTF Capture The Evidences – Région de Gendarmerie PACA

Nov 18, 2024 | Cybersécurité, Evénements

La Plateforme_ a participé à l'événement Capture The Evidences de la Gendarmerie Nationale ! Une immersion unique et originale au cœur des enquêtes cyber de la Gendarmerie Nationale. Dans un monde de plus en plus connecté dans lequel les cyberattaques et les menaces...

Rejoignez-nous à l’Artificial Intelligence Marseille (AIM) édition 2024

Oct 24, 2024 | Evénements, IA & Data

L’AIM : une journée exceptionnelle, rassemblant les meilleurs acteurs et experts mondiaux de l'intelligence artificielle !L’Artificial Intelligence Marseille (AIM) réunit les meilleurs acteurs et experts mondiaux de l’intelligence artificielle lors d’une journée pour...

Rétrospective : Lancement du Lab IA de La Plateforme

Oct 16, 2024 | Evénements, IA & Data

Lancement du Lab IA de La Plateforme : ce qu'il faut retenir Le 10 octobre 2024, 200 personnes ont répondu présentes au lancement du Lab IA par l'école La Plateforme. Cet événement a réuni nos équipes, des experts de l'intelligence artificielle, des partenaires, ainsi...

1ère édition – Forum Méditerranéen de l’Intelligence Artificielle 2024

Oct 11, 2024 | Evénements

Forum : Quelles solutions l’IA peut-elle apporter aux grands défis de la Méditerranée ?La délégation interministérielle à la Méditerranée et l’école d’informatique La Plateforme organisent le Forum autour de l’intelligence artificielle en Méditerranée en partenariat...

Lancement d’été réussi pour Cyberpark !

Sep 23, 2024 | Actualités, Evénements

Lancement réussi pour Cyberpark : Retour sur un été sous le signe de la cybersécurité à La Plateforme, Marseille Cet été, l’école La Plateforme_, à Marseille, a accueilli Cyberpark, un tout nouveau programme dédié à la sensibilisation des jeunes aux risques du...

[Event] Lancement du Lab IA avec iQanto (groupe SNEF)

Sep 12, 2024 | Evénements, IA & Data

Événement Lancement du Lab IA avec iQanto (groupe SNEF) partenaire principal. Venez participer à une soirée dédiée au lancement du Lab IA à La Plateforme_, Jeudi 10 octobre à partir de 18h30 au 8 rue d'Hozier, 13002 Marseille. Le Lab IA de La Plateforme est à la...

Rétrospective : Evénement Barbhack 2024

Sep 11, 2024 | Cybersécurité, Evénements

La Plateforme_ sponsor de Barbhack 2024 : Une Journée riche en cyber-savoirs et retours d’expériences Le 31 août 2024, le Palais des Congrès de Toulon a accueilli pour la 5ème année la communauté cybersécurité pour l’événement annuel Barbhack 2024. Avec environ 500...

Rétrospective : Business Solution Spécial Cybersécurité

Juil 24, 2024 | Cybersécurité, Evénements

Business Solution : Cybersécurité 2024 : ce qu'il faut retenir Plus de 50 participants, se sont rassemblés, mardi 9 juillet 2024, au "Business Solution Spécial Cybersécurité" organisé par l'école La Plateforme. Experts, entreprises partenaires et étudiants passionnés...

Business Solution : Spécial Cybersécurité / Hacking

Juin 13, 2024 | Cybersécurité, Evénements

Événement Business Solutions sur la cybersécurité et le hacking à Marseille ! Quelles compétences sont nécessaires pour les professionnels de la cybersécurité ? L’écosystème régional de la cyber est-il au service de tous, administrations, grands groupes, ETI et PME ?...

Business Solution : Spécial Martigues

Juin 5, 2024 | Evénements

Événement Business Solutions à Martigues ! Comprendre les avantages de l'alternance Découvrir l'offre entreprise de La Plateforme_ Vous avez des projets dans le numérique ? La Plateforme_ a les compétences qu'il vous faut ! Le 26 juin prochain, venez découvrir la...

Rétrospective : Business Solution Spécial IA/Data

Mai 31, 2024 | Evénements, IA & Data

Business Solution : IA/Data 2024 : ce qu'il faut retenir Le 28 mai 2024, 120 personnes ont répondu présentes à l'événement Business Solution Spécial IA / Data par l'école La Plateforme. Des experts du secteur, des entreprises partenaires et des étudiants passionnés,...

Business Solution : Spécial IA/Data

Mai 17, 2024 | Evénements

Événement Business Solutions autour des questionnements clés liés à l'IA. Quelles compétences restent essentielles en IA ? Comment intégrer l’IA générative au sein des entreprises ? Échangez autour de ces sujets clés avec des représentants d'entreprises du secteur :...

Girls Tech Day Marseille 2024 – Samedi 09 Mars à La Plateforme

Fév 27, 2024 | Evénements

A propos : Saviez-vous que seulement 17% des professionnels du numérique en France sont des femmes ? 🧐Ce constat ne devrait pas être une norme acceptée. Il est essentiel d'introduire les jeunes, filles comme garçons, aux opportunités offertes par ce secteur en pleine...

![[Event] Lancement du Lab IA avec iQanto (groupe SNEF)](https://laplateforme.io/wp-content/uploads/2024/09/Image-mise-en-avant-par-wordpress-26-400x250.jpg)