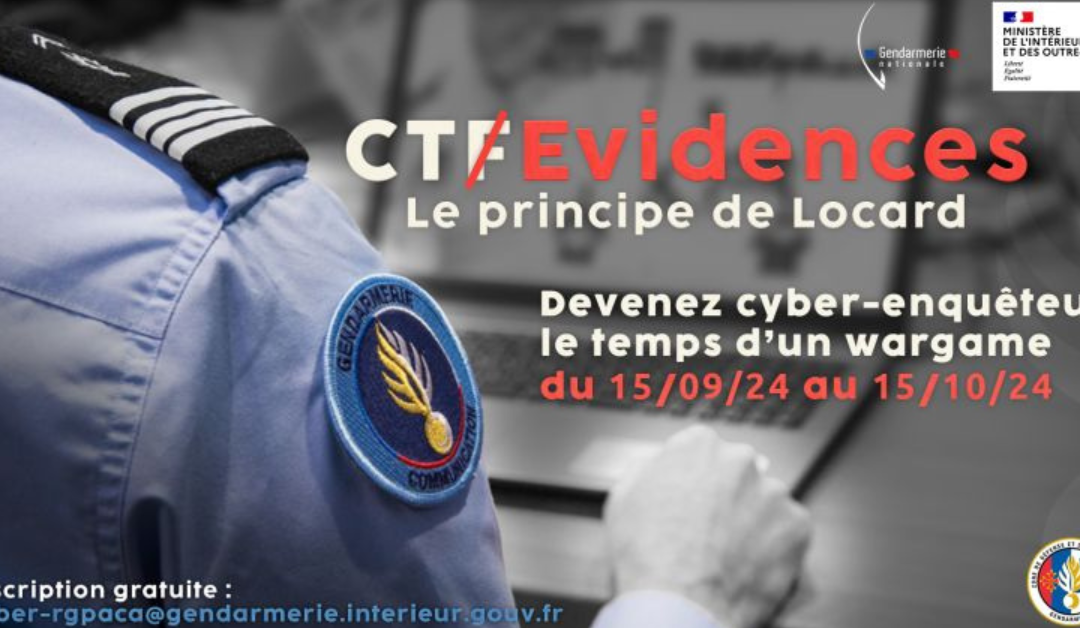

La Plateforme_ a participé à l’événement Capture The Evidences de la Gendarmerie Nationale !

Une immersion unique et originale au cœur des enquêtes cyber de la Gendarmerie Nationale.

Dans un monde de plus en plus connecté dans lequel les cyberattaques et les menaces numériques se multiplient, la Gendarmerie Nationale intensifie ses efforts pour protéger les citoyens et lutter contre les crimes informatiques.

C’est dans cette optique que le projet Capture The Evidences (CTE) a été mis en place par l’équipe Cyber de la Région de Gendarmerie PACA pour permettre aux jeunes talents et au grand public de découvrir l’univers des enquêtes cyber et les défis auxquels les forces de sécurité intérieure sont confrontées. Le 15 septembre 2024 a marqué le début de cet évènement qui s’étendait sur une durée de 1 mois.

Une équipe cyber de La Plateforme_ s’est spontanément engagée pour relever le challenge : Team « Les Plateformers » composée de Nadir, Sofiane G., Cyril, Nico et Cédric Messeguer.

Objectifs du projet Capture The Evidences

Le programme Capture The Evidences, visait donc plusieurs objectifs clés :

- Faire découvrir le métier de cyber-enquêteur : L’objectif est de sensibiliser le public à la profession de cyber-enquêteur, en montrant les multiples facettes de ce métier exigeant.

- Proposer une expérience inédite : En permettant aux participants d’observer et d’analyser les preuves numériques et le processus judiciaire, le programme offre un regard unique sur le croisement entre technologie et justice.

- Attirer de nouveaux talents cyber : La gendarmerie souhaite recruter des jeunes passionnés par le cyber pour renforcer ses équipes et répondre aux besoins croissants de sécurité numérique.

- Montrer le haut niveau d’expertise des forces de sécurité intérieure : Ce programme permet aussi de démontrer les compétences avancées des cyber-enquêteurs et la capacité de la Gendarmerie Nationale à traiter des cas complexes et sophistiqués.

Et le moins que l’on puisse constater au vu des éléments communiqués lors du débriefing réalisé lors du CyberGendDay du 31 octobre à l’Hotel de Région, c’est que le défi a été relevé haut la main!

L’enquête en cours : Redphishers & Doubleface contre IDSTARK

Le cas d’école mis en avant est une affaire impliquant un secret d’impression hautement sécurisé et un réseau criminel spécialisé dans les faux documents avec plusieurs éléments troublants :

- Un secret d’impression sécurisé ultra convoité : Le document visé contient des informations sensibles dont la sécurité est cruciale.

- Un groupe criminel organisé : Ce groupe est spécialisé dans la production de faux papiers, ce qui représente une menace importante pour la sécurité nationale.

- Un groupe de pirates informatiques chevronnés : Ces pirates jouent un rôle clé dans l’obtention des informations nécessaires pour falsifier les documents.

Cette enquête, couvrant une année entière d’investigations et d’opérations, illustre la complexité des cyber-enquêtes contemporaines. Les agents doivent retracer minutieusement les faits et caractériser chaque élément pour construire une preuve solide.

C’est un véritable jeu de piste proposé aux équipes mettant en scène plusieurs acteurs et factions.

Nous sommes donc dès le début plongés au cœur du « Principe de Locard », principe fondateur de la police scientifique qui établit que chaque individu laisse des traces de son action et emporte avec lui des traces de l’environnement dans lequel il a agi. Charge aux équipes engagées de trouver ces traces numériques et gagner des points !

Les forces en présence

La présentation de l’enquête révèle une intrigue dense et complexe avec des rebondissements dignes d’un film d’espionnage !

Les Redphishers : Ce groupe de hackers est au cœur de l’affaire. Dirigés par la mystérieuse « Maga Anna », ils sont soupçonnés d’être impliqués dans des opérations de phishing sophistiquées.

Le Gang Doubleface : Ce gang, dirigé par « Le Papillon », et composé de membres comme Eric Pixou et Jean-Paul Jasquier, est impliqué dans des activités de falsification de documents et de production de faux billets.

Les victimes et acteurs secondaires : L’affaire implique également plusieurs victimes et complices secondaires, comme « IDSTARK », l’entreprise dont les informations sensibles ont été compromises, ainsi que des personnages comme Tony, directeur général de la société, et Michel, directeur de l’usine. Ces personnages, bien que secondaires, jouent un rôle dans l’engrenage complexe qui relie tous les acteurs de l’enquête.

Les liens et ramifications : L’intrigue se déploie également autour de « Worm », un administrateur suspecté de complicité, et de « Momo Zaim », qui aurait tenté d’assassiner un membre du gang. D’autres criminels internationaux, comme le redoutable « Ramzan Féroce », aux connexions tchétchènes, viennent étoffer cette histoire de crime numérique et de cyber-espionnage.

Les challenges à résoudre

Des catégories variées pour des compétences diversifiées.

Les 101 défis proposés étaient répartis en 16 catégories, chacune jouant un rôle clé dans la résolution de l’enquête et permettant de guider les enquêteurs dans leur recherche de preuves.

Quand on sait qu’un CTF classique regroupe en général une trentaine de challenges des plus faciles aux plus complexes, … 101 challenges c’est surement un record !

Ces catégories recouvrent les champs de compétences suivants :

- Général : Connaissances générales en cybersécurité.

- Web : Sécurité des applications web.

- Reverse : Ingénierie inverse et analyse de code.

- Hardware : Sécurité des composants matériels.

- IoT : Sécurité des objets connectés.

- Radio : Analyse des transmissions radio.

- Téléphonie : Investigations sur les réseaux téléphoniques.

- OSINT : Open Source Intelligence, collecte d’informations publiques.

- Pwn : Exploitation des vulnérabilités pour prendre le contrôle des systèmes.

- Indus : Sécurité des systèmes industriels.

- IA : Intelligence artificielle et cybersécurité.

- Cryptographie : Analyse des méthodes de cryptage et de décryptage.

- Forensic : Analyse forensique des données numériques.

- Stégano : Détection de données cachées par stéganographie.

- Réseau : Sécurité et analyse des réseaux.

Chaque catégorie correspond à des exercices pratiques, permettant aux participants de s’initier aux aspects variés du métier de cyber-enquêteur.

Les premières étapes de l’enquête : l’OSINT

L’enquête commençait par une phase d’OSINT (Open Source Intelligence), une discipline incontournable en cyber-investigation. Cette phase impliquait l’identification de l’entreprise cible uniquement à partir de son nom, une épreuve qui a servi d’introduction au cadre de l’enquête. À partir du site web de l’entreprise, les enquêteurs ont pu en apprendre davantage, notamment grâce à des fichiers comme le fichier security.txt, qui permet souvent de retrouver les contacts de sécurité.

Un autre exercice consistait à découvrir le profil du responsable de la sécurité de l’information, un certain « sysadmin », en se basant sur des éléments présents sur des plateformes comme GitHub. Cette partie d’investigation publique a permis de souligner l’importance d’une gestion rigoureuse des informations partagées publiquement, montrant ainsi l’efficacité des outils OSINT pour révéler des informations sensibles accessibles à tous.

Techniques avancées : exfiltration de données et analyse de RAM

Au-delà de l’OSINT, la compétition a présenté des défis plus techniques, comme l’exfiltration de données par des protocoles atypiques tels que DNS et ICMP. Ces techniques d’exfiltration sont souvent utilisées par des acteurs malveillants pour contourner les mécanismes de surveillance réseau en exploitant des canaux non conventionnels, mettant à l’épreuve la capacité des enquêteurs à identifier et neutraliser ces stratégies.

L’enquête incluait également une étape d’analyse de la mémoire RAM, un exercice crucial pour les analystes en forensic. À l’aide de Volatility, un outil d’analyse de la mémoire vive, les participants devaient extraire des informations essentielles permettant d’identifier des traces de l’activité malveillante directement depuis la mémoire du système compromis. Ce type d’analyse a permis de renforcer la compréhension des participants sur l’importance de la mémoire dans la collecte d’indices numériques.

Stéganographie : des messages cachés dans le son

La compétition a ajouté une dimension intrigante avec des exercices de stéganographie, et plus particulièrement l’insertion de messages cachés dans des fichiers audio. En combinant techniques d’analyse audio et compétences en cryptographie, les participants ont dû révéler des messages dissimulés sous forme de code morse, un procédé qui leur a permis de faire appel à une méthodologie d’analyse interdisciplinaire, enrichissant ainsi leurs capacités de détection et de déchiffrement, et leur goût pour cette discipline assez peu connue.

Un tableau de score efficace et des gagnants récompensés

Chaque challenge rapportait un nombre de points définis, qui ne varient pas selon le nombre de résolutions, et pour ajouter au réalisme du CTE, le rapport à rendre avant le 20 octobre 2024 pouvait rapporter des points qui s’ajoutaient au total du score atteint lors de la phase de résolution.

En complément un serveur discord dédié était mis en place avec des canaux réalistes pour procéder aux réquisitions, et échanger avec le Directeur d’Enquête.

Les Gagnants de l’Édition

À l’issue du challenge, plusieurs participants se sont démarqués par leur expertise et leur rapidité à résoudre les problèmes. Les meilleurs d’entre eux ont été récompensés, avec le podium suivant :

Conclusion

Une première compétition aux statistiques exceptionnelles et une référence pour les prochaines générations de cyber-analystes.

En clôturant ce premier exercice de cyber-investigation grandeur nature, la Gendarmerie nationale PACA a réussi à proposer une expérience immersive et technique qui, en plus de renforcer les compétences des analystes, a permis d’illustrer les défis quotidiens auxquels les cyber-enquêteurs peuvent être confrontés.

Les quelques statistiques révélées lors de la première édition du CyberGendDay à Marseille sont juste exceptionnelles : 170 équipes, 651 joueurs, 101 challenges, 800 actifs (personnages, comptes de réseaux sociaux, etc.) et plus de 750 heures de passées pour 15 administrateurs de la plateforme du CTE.

Les élèves de La Plateforme qui ont relevé le défi « Principe de Locard » sont repartis avec de nouvelles compétences, un esprit d’équipe renforcé, et l’envie d’approfondir leur expertise.

Un grand bravo à l’équipe Les Plateformers pour leur première participation et à toute l’équipe Eternal Blue menée par le Chef de section cyber et anticipation des réserves opérationnelles Toulon pour cette gestion.

Rédaction : Cédric Messeguer,

Coordinateur Lab Cybersécurité de La Plateforme_.

Crédits photo : Région de gendarmerie PACA

www.laplateforme.io

“La Plateforme” est une école des métiers du numérique et des nouvelles technologies, cofondée avec le ClubTop20 réunissant les grandes entreprises de la Métropole Aix-Marseille. Elle comprend des formations diversifiées en web, cybersécurité, intelligence artificielle, systèmes immersifs et image numérique, innovation ; sur des niveaux allant jusqu’au Bac+5. L’école est ouverte à tous sans condition d’âge ni de diplôme à l’entrée et propose une scolarité aux frais intégralement pris en charge dans le cadre de l’alternance.

L’ambition de “La Plateforme” est de proposer une offre de formations qui apporte des solutions aux métiers en tension dans le numérique, avec la volonté de créer des vocations sur ce secteur dès le plus jeune âge.