Article écrit par : Nicolas Duhamel, étudiant en B3 Cybersécurité à La Plateforme. Cet article rassemble les 25 publications de la série Advent of Cryptography (voir la liste complète à la fin), un projet conçu comme un calendrier de l'avent dédié à la cryptographie....

Cybersécurité

SECSEA 2025 – Cinq conférences, cinq regards sur la cybersécurité

Oct 17, 2025 | Actualités, Cybersécurité

Article écrit par : Meihdi DIF, étudiant et consultant au Lab Cyber de La Plateforme. C’est au cœur de l’Eden Théâtre, à La Ciotat, que s’est ouvert le vendredi 10 octobre le SECSEA 2025. Lieu emblématique, il est connu comme la plus vieille salle de cinéma encore en...

Barbhack 2025 : bénévoles, participants et speakers, retour sur une édition conviviale et enrichissante

Sep 16, 2025 | Actualités, Cybersécurité

Le 30 août 2025, Toulon a accueilli une nouvelle édition de la Barbhack, conférence incontournable dédiée à la cybersécurité. Chaque année, l’événement réunit étudiants, professionnels et passionnés au Palais des Congrès Neptune autour de conférences pointues,...

Benjamin Mamoud sélectionné en Équipe de France Cyber pour l’ECSC 2025 !

Juil 18, 2025 | Actualités, Cybersécurité

Etudiant de La Plateforme sélectionné pour l’ECSC 2025Après une performance exceptionnelle lors du FCSC 2025 (France CyberSecurity Challenge), où il a décroché la 1ʳᵉ place en Web dans la catégorie Junior, Benjamin Mamoud, alias Dav3n, a été officiellement retenu pour...

Rétrospective du Forum Méditerranéen de la Cybersécurité 2025

Juil 16, 2025 | Actualités, Cybersécurité

Le Forum Méditerranéen de la Cybersécurité : menaces, enjeux et solutions pour les entreprises du territoire.Le 26 juin 2024, Grand Central Marseille a accueilli la 1ère édition du Forum Méditerranéen de la Cybersécurité, organisé par La Plateforme_, La Provence, le...

EternalBlue brille à leHACK 2025 : Un week-end d’adrénaline et de cybersécurité

Juil 9, 2025 | Actualités, Cybersécurité

leHack 2025 : CTF/WARGAMECe 27 juin à la Cité des sciences et de l'industrie, leHACK 2025 a réuni près de 3 500 passionnés de cybersécurité pour deux jours intenses de conférences, workshops, sessions rumps, et bien sûr, l'incontournable CTF/WARGAME. Je suis Bilal...

La Plateforme devient partenaire de HackIn 2025

Mai 27, 2025 | Actualités, Cybersécurité

La Plateforme devient partenaire de HackIn 2025 : 24h d’immersion cybersécurité au cœur du sud de la FranceLa cybersécurité est plus que jamais un enjeu majeur pour nos sociétés numériques. C’est pourquoi La Plateforme est fière d’annoncer son partenariat avec HackIn,...

Forum Méditerranéen de la Cybersécurité 2025

Mai 27, 2025 | Actualités, Cybersécurité

Anticiper les menaces, agir sur le territoireFace à l’augmentation des cybermenaces et à la complexité croissante des obligations réglementaires, les collectivités et les entreprises du territoire, – notamment les PME et ETI – se retrouvent en première ligne,...

Chasser les failles, protéger le web : dans les coulisses du bug bounty

Mai 26, 2025 | Actualités, Cybersécurité

Zoom sur le bug bountyBonjour, je m'appelle Benjamin Mamoud, étudiant à La Plateforme. Passionné de cybersécurité, j’ai découvert ce domaine assez tôt. Fasciné par les nouvelles technologies et leur fonctionnement, je me suis naturellement tourné vers le pentest, en...

Retour sur le CTF PwnMe Junior : La Plateforme X Cybersup décroche une 4e place

Avr 25, 2025 | Actualités, Cybersécurité

Présent et futur immersifs : ce que l’industrie lourde, le jeu vidéo, la 3D et le cinéma nous disent déjà du monde dans lequel travailler demain

Création d’un challenge CTF en cryptographie par nos étudiants

Mar 13, 2025 | Actualités, Cybersécurité

Pour le CTF d’INTIGRITI, Nicolas Duhamel, étudiant en B2 Cyber à La Plateforme_, a conçu un challenge cryptographique.

Lancement du programme Bourse Bachelor Cyber (BBC) – Advens for People and Planet fonds de dotation

Jan 6, 2025 | Actualités, Cybersécurité

Le Bachelor Cyber a été créé par La Plateforme et bénéficie du soutien d’Advens for People and Planet fonds de dotation, parrain du Bachelor Cyber !La Plateforme_ et le fonds de dotation Advens for People and Planet (AFPP) lancent le programme BBC - Bourse Bachelor...

Retour d’expérience sur le CTF OSINT : Objectif ‘Eagle’

Nov 30, 2024 | Cybersécurité, Evénements

Une enquête numérique au cœur du challenge "Objectif EAGLE" Entre investigation numérique et enjeux de cybersécurité : immersion dans une aventure captivante. Un scénario conçu pour les détectives numériques Imaginez-vous traquant un groupe de cybercriminels, les...

Retour d’expérience sur le CTF Capture The Evidences – Région de Gendarmerie PACA

Nov 18, 2024 | Cybersécurité, Evénements

La Plateforme_ a participé à l'événement Capture The Evidences de la Gendarmerie Nationale ! Une immersion unique et originale au cœur des enquêtes cyber de la Gendarmerie Nationale. Dans un monde de plus en plus connecté dans lequel les cyberattaques et les menaces...

Rétrospective : Evénement Barbhack 2024

Sep 11, 2024 | Cybersécurité, Evénements

La Plateforme_ sponsor de Barbhack 2024 : Une Journée riche en cyber-savoirs et retours d’expériences Le 31 août 2024, le Palais des Congrès de Toulon a accueilli pour la 5ème année la communauté cybersécurité pour l’événement annuel Barbhack 2024. Avec environ 500...

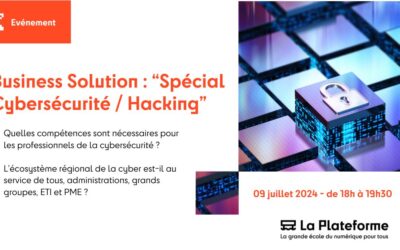

Rétrospective : Business Solution Spécial Cybersécurité

Juil 24, 2024 | Cybersécurité, Evénements

Business Solution : Cybersécurité 2024 : ce qu'il faut retenir Plus de 50 participants, se sont rassemblés, mardi 9 juillet 2024, au "Business Solution Spécial Cybersécurité" organisé par l'école La Plateforme. Experts, entreprises partenaires et étudiants passionnés...

Business Solution : Spécial Cybersécurité / Hacking

Juin 13, 2024 | Cybersécurité, Evénements

Événement Business Solutions sur la cybersécurité et le hacking à Marseille ! Quelles compétences sont nécessaires pour les professionnels de la cybersécurité ? L’écosystème régional de la cyber est-il au service de tous, administrations, grands groupes, ETI et PME ?...