Article écrit par : Meihdi DIF, étudiant et consultant au Lab Cyber de La Plateforme.

C’est au cœur de l’Eden Théâtre, à La Ciotat, que s’est ouvert le vendredi 10 octobre le SECSEA 2025. Lieu emblématique, il est connu comme la plus vieille salle de cinéma encore en activité au monde. C’est ici qu’a été projeté pour la première fois le fameux film des frères Lumière montrant un train entrant en gare, une scène si réaliste que les spectateurs de l’époque auraient pris peur et reculé dans la salle.

Ce clin d’œil à l’histoire n’est pas anodin : comme à l’époque du cinéma naissant, le hacking et la cybersécurité ont ce pouvoir de surprendre, de bousculer nos repères et de redéfinir notre rapport à la technologie.

Dans ce décor chargé de mémoire, j’ai eu la chance d’assister au SECSEA 2025. Cinq conférences, cinq regards totalement différents, mais une même énergie : curiosité, créativité et responsabilité. J’en suis ressorti avec la conviction que la cybersécurité, c’est bien plus qu’une technique : c’est un état d’esprit.

Retour aux racines du hacking

La journée a commencé avec Mhack, surnommé le « MacGyver du hacking ». Son approche tranchait avec les démonstrations parfois trop spectaculaires qu’on voit ailleurs : pas de gadgets hors de prix, mais de la débrouille et un vrai retour aux racines du hacking.

Avec humour et simplicité, il a montré qu’on pouvait faire beaucoup avec très peu. J’ai été impressionné par la simplicité de ses exemples : une LED et un filtre rouge pour détecter une caméra cachée, un poste à galène bricolé avec du cuivre récupéré pour capter des signaux sans alimentation, ou même une fourchette détournée en verrou improvisé pour sécuriser une porte d’hôtel. À chaque démonstration revenait la même vérité : le hacking n’est pas une affaire de moyens, mais d’état d’esprit.

Il a défendu ce fil rouge avec passion : s’appuyer uniquement sur des outils « prêts à l’emploi » finit par nous faire perdre le goût d’apprendre et de comprendre. Or c’est là que tout commence : comprendre le mécanisme, le démonter, le réinventer. Dans ses mots comme dans ses démonstrations, on retrouvait cet esprit bidouilleur qui a fait naître la culture hacker : chercher, détourner, créer, plutôt que consommer des solutions toutes faites.

Au fond, le message de Mhack tenait en une phrase :

« Le hacking, ce n’est pas l’outil, c’est l’esprit. »

Une philosophie MacGyver qui rappelle que tant qu’il y aura des curieux capables de détourner l’ordinaire pour en faire l’extraordinaire, le hacking restera vivant.

Quand le code devient art

Après l’énergie brute du hacking, la deuxième conférence a offert une ambiance totalement différente. Camille Roux nous a embarqués dans son univers créatif, à la frontière entre art et code.

Il a raconté comment son envie de croquer des scènes de vie s’est vite heurtée aux limites du dessin traditionnel : trop de technique, trop de temps, et finalement peu de plaisir. Après quelques essais sur iPad, c’est finalement dans le code qu’il a trouvé une nouvelle liberté d’expression.

Sa découverte de P5.js, une bibliothèque JavaScript dédiée au dessin et à l’animation, a transformé sa pratique. Chaque ligne de code devenait une couleur, une forme, un mouvement. Ce n’était plus seulement du calcul, mais une véritable toile numérique.

Ce témoignage m’a marqué car il illustre parfaitement à quel point la frontière entre technique et art peut s’effacer. Pour beaucoup, le code reste un outil rationnel et froid ; pour lui, il est devenu un pinceau. Une belle démonstration que la créativité peut s’épanouir même dans l’univers de la programmation.

Le public a suivi ce voyage personnel avec attention, et une question est restée en suspens à la fin de son intervention :

Et si la génération artistique par le code ouvrait une nouvelle voie ?

Une voie pour tous ceux qui, comme lui, n’avaient jamais trouvé leur place dans l’art classique, mais qui découvrent dans la programmation un langage créatif qui leur ressemble.

L’IA, ange gardien ou cheval de Troie ?

La troisième conférence était animée par Raphael Attias (alias Rapatt), élève de La Plateforme, qui a posé une question essentielle : l’intelligence artificielle est-elle un allié incontournable ou une menace prête à nous dépasser ?

Il a d’abord montré comment l’IA est déjà un atout pour la cybersécurité. Dans un centre de supervision, elle peut analyser en quelques secondes des millions de logs, repérer des signaux faibles et orchestrer des réponses à une vitesse inatteignable pour un humain. Grâce à des protocoles comme le MCP (Model Context Protocol), elle peut même devenir l’épine dorsale qui relie mails, agendas et systèmes entiers.

Mais Rapatt a aussi rappelé l’autre facette : l’IA est devenue une arme offensive. Deepfakes de dirigeants, campagnes de phishing automatisées, injection de failles dans du code open source… Dans certains secteurs comme la banque, on observe déjà une hausse de 280 % des attaques liées à l’IA. Ce qui coûtait autrefois cher et demandait du temps peut aujourd’hui être lancé pour quelques centimes et en quelques minutes.

Le débat s’est ensuite tourné vers un choix stratégique : IA cloud ou IA locale ? La première séduit par sa puissance et sa simplicité, mais soulève des questions de dépendance et de fuite de données. La seconde est plus limitée, mais elle garantit un meilleur contrôle et une conformité RGPD.

Rapatt

« L’IA est un superbe outil pour tout le monde, mais il faut l’utiliser intelligemment, la tester, la contrôler. »

Ce que j’ai retenu, c’est que l’IA amplifie tout : nos forces comme nos failles. Ce n’est pas la technologie en elle-même qui est décisive, mais la manière dont nous choisissons de l’encadrer. Une réflexion qui m’a paru essentielle à l’heure où l’IA infiltre désormais tous les métiers.

La cybersécurité industrielle, un enjeu stratégique

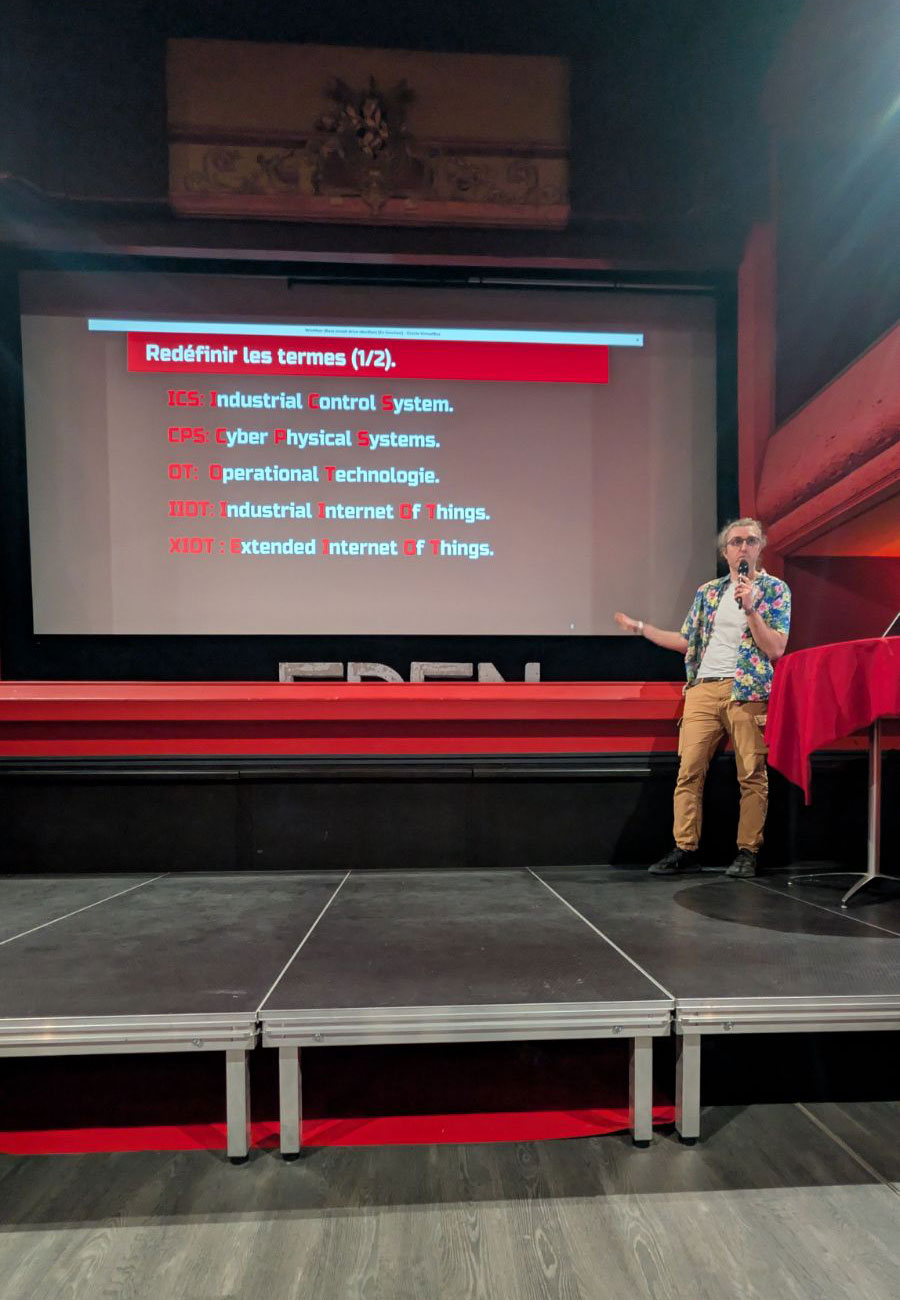

Avec la quatrième conférence, animée par Biero, on a plongé dans un univers souvent méconnu : celui de la cybersécurité industrielle, ou OT (Operational Technology). Ici, chaque faille a des conséquences directes : une chaîne de production stoppée, un hôpital paralysé, un réseau électrique plongé dans l’obscurité…

Biero a rappelé combien l’essor de l’Industrie 4.0 a changé la donne. Désormais, tout est connecté, optimisé, centralisé. Mais cette convergence entre IT et OT a aussi ouvert la voie à de nouvelles vulnérabilités : une simple faille dans le réseau bureautique peut contaminer les automates qui pilotent la production.

Les exemples qu’il a partagés étaient frappants : des automates Siemens exposés sur internet, des clés universelles oubliées sur des chantiers, des erreurs de configuration donnant accès à distance à des systèmes critiques. Autant d’anecdotes qui font sourire sur le moment, mais qui révèlent une réalité inquiétante : l’OT est encore trop souvent protégé à la va-vite, alors que les risques sont énormes.

Biero

« La clé ne réside pas uniquement dans les outils ou les normes. Elle commence par une règle simple : cartographier, connaître, définir ce qui est normal… et détecter ce qui ne l’est pas. »

Car l’industrie a cette particularité que ses processus sont répétitifs, stables et prévisibles. L’anomalie se repère vite, bien sûr à condition d’avoir les bons capteurs et la bonne vigilance.

Deux visions s’affrontent sur le terrain : d’un côté, les petites sociétés spécialisées qui conçoivent sondes et honeypots dédiés aux environnements industriels. De l’autre, les géants de la cybersécurité, qui intègrent désormais l’OT dans leurs offres globales. Entre robustesse, conformité réglementaire (IEC 62443, NIS2, NIST) et contraintes budgétaires, les industriels naviguent en eaux complexes.

Ce que j’ai retenu de cette intervention, c’est une évidence : la cybersécurité industrielle n’est plus une niche technique. C’est un enjeu économique, géopolitique et humain. On comprend alors qu’elle ne protège pas seulement des machines, mais aussi des hôpitaux, des usines et, in fine, notre vie de tous les jours. Dans un monde où nos vies dépendent de plus en plus de ces infrastructures invisibles, leur protection n’est pas une option : c’est une priorité.

Quand les ondes trahissent nos secrets

La dernière conférence, animée par Aurélien Francillon (Eurecom), a plongé la salle dans un domaine aussi invisible que décisif : celui des fuites électromagnétiques. Nos ordinateurs, nos téléphones, nos objets connectés ne se contentent pas de calculer : ils émettent, souvent à leur insu, des informations exploitables.

Pour capter l’attention, Aurélien a commencé par une note musicale : le thérémine, premier instrument électronique, où l’air et le corps deviennent partie intégrante du circuit. L’image était claire : nous aussi, à travers nos machines, « parlons » parfois sans le vouloir.

Il a ensuite rappelé un épisode célèbre d’espionnage : The Thing, ce dispositif offert dans les années 1950 par les Soviétiques à l’ambassadeur américain à Moscou. Un simple emblème décoratif qui cachait en réalité un micro passif, capable de transformer les vibrations sonores en ondes radio. Une prouesse technologique, bien réelle, qui a marqué l’histoire du renseignement.

À partir de là, la conférence a déroulé un panorama troublant : le projet Tempest, où des écrans ou des câbles HDMI mal blindés laissent échapper assez d’ondes pour reconstituer à distance ce qui s’affiche ; ou encore les expériences récentes menées à Eurecom, montrant que le chiffrement lui-même (AES, Bluetooth, etc.) peut laisser fuir des fragments de clé à travers les antennes radio qui le transportent.

Ce qui pourrait sembler relever de la science-fiction est pourtant à portée de main. Certaines démonstrations se réalisent avec seulement quelques dizaines d’euros de matériel SDR. De quoi poser une question dérangeante : combien de nos appareils connectés, fabriqués à bas coût, laissent déjà filtrer des informations sensibles sans que nous le sachions ?

Aurélien Francillon

« Sécuriser le sans fil ne se limite pas à choisir un bon protocole ou un algorithme robuste. Cela passe aussi par l’ingénierie matérielle : blindage, séparation des signaux sensibles (rouges) et non sensibles (noirs), conception rigoureuse. Et cela a un prix, que trop de fabricants choisissent encore d’éviter. »

La conférence s’est achevée sur un double sentiment : la fascination devant ces histoires d’espionnage et d’électrons bavards… et l’inquiétude de réaliser à quel point nos technologies quotidiennes peuvent « parler » à notre insu.

Conclusion

Au fil de ces cinq conférences, le SECSEA 2025 m’a montré que la cybersécurité est un univers en perpétuel mouvement, mêlant bidouille, créativité, intelligence artificielle, infrastructures critiques et recherche de pointe.

Ce qui m’a le plus marqué, c’est cette diversité : la cybersécurité n’est pas seulement une affaire de protocoles ou d’outils, c’est une manière de penser et d’agir, faite de curiosité et de responsabilité.

Je repars de cette journée avec la conviction que la cybersécurité dépasse la technique : c’est une culture à part entière et une aventure humaine qui nous concerne toutes et tous.

Article écrit par : Meihdi DIF, étudiant et consultant au Lab Cyber de La Plateforme.